こんにちは。インサイトテクノロジーの松尾です!

もう2022年11月も終盤となりました。家の車のタイヤはもちろん既にスタッドレスへの交換は済み、冬への準備万端です。

さて、本ブログでは 2022年7月に開催したセミナー 「【NEC共催】DXのためのデータベースセキュリティ:改正個人情報保護法への対応とそれらを支援する製品の紹介セミナー」 での弊社の石川の講演内容をもとに、個人情報保護法の6つの改正ポイントの中から、データベースで使用できる監査ログツール、マスキングツールおよび暗号化ツールに関係する内容について、紹介いたします。ちょっと長くなってしまったので、前編と後編の2回に分けて紹介します。

後編については改正個人情報保護法とデータベースセキュリティ(後編)こちらをご参照ください。

はじめに

日本では運転免許証や保険証などの画像データが流出するような事件があったら、事件そのものは報道などにより記憶されるかもしれません。一方で、その後は、行政指導がなかったり、実害が出るまで保証がなかったり、流出の元となったサービスがそのまま継続したりなど、ある意味 何事もなかったか のように処理されてしまうことも多々あります。もちろん様々な対策や厳重な情報保管を実施するよう何らかの追加対策は指導されている可能性はありますが、欧米と比較すると当局の対応があまりに差がありすぎて驚いてしまいます。

今までの日本の個人情報保護法では、情報漏えいしても当局(総務省や個人情報保護委員会など)への報告は努力義務でしたし、罰金も上限が数10万円でした。一方欧米は、報告の義務化、巨額の制裁金(GDPRでは企業の年商の4%と25億円の高い方 (漏えいのケースにもよります))など企業責任を大きく問われます(それらの制裁金は漏えいした個人に対する補償金などにも使用されます)。日本とは大きな差があると言わざるをえません。

しかし、日本も3年に一度見直しをすることになっており、改正個人情報保護法が2022年4月から施行されました。改正では漏えい時の報告義務化や法人向け罰金の引き上げなど、より厳格になっていく方向です。今後の定期的な見直しでも間違いなく欧米により近づいていくことでしょう。(まだまだ格差は大きいですが)

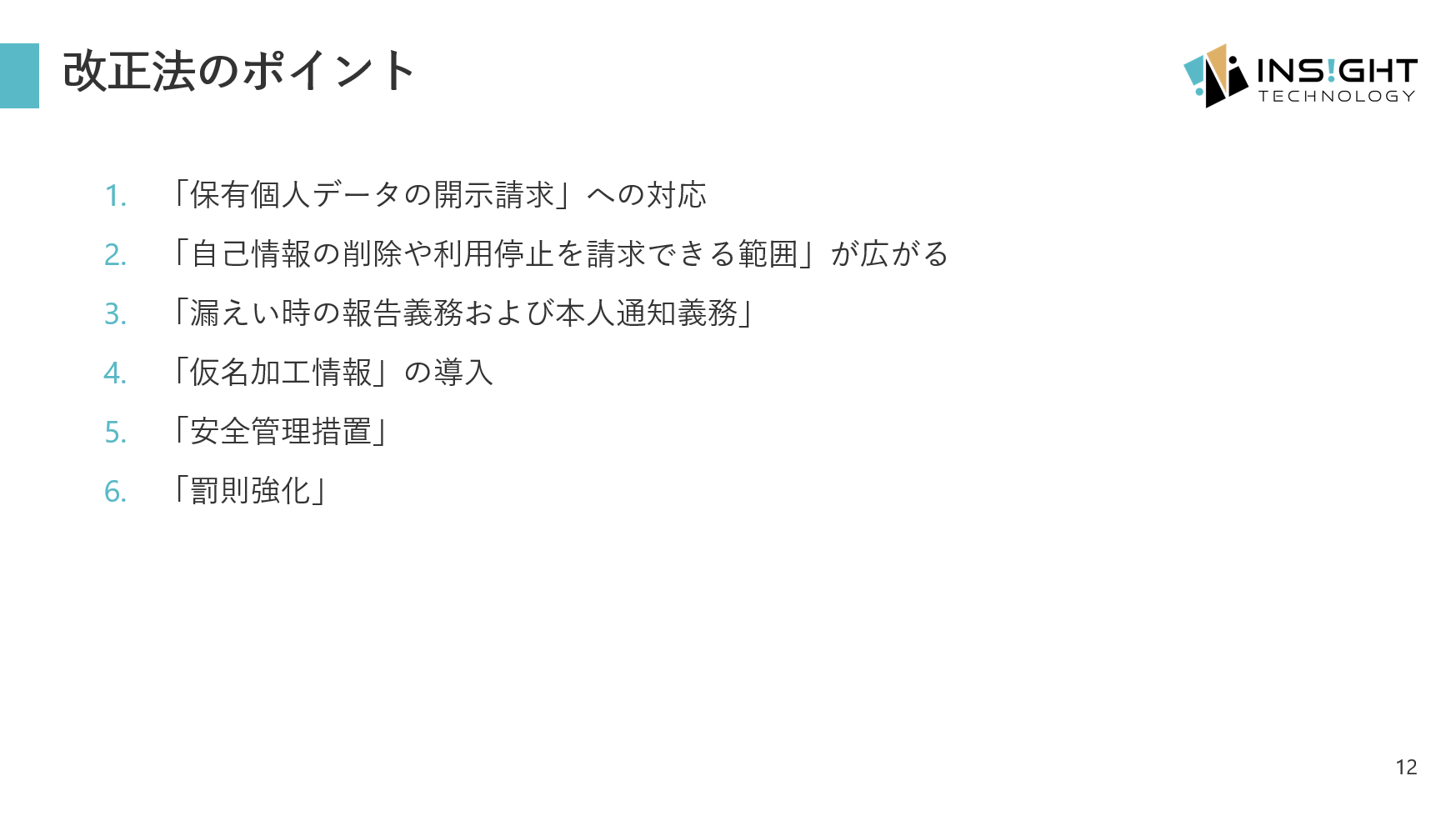

改正個人情報保護法のポイント

関連する事業者は今回の改正のポイントに対してそれぞれ対策を考えていく必要があります。本ブログでは特にデータベース向けツールに関係する3番と4番について掘り下げます。今回の前編では3番の「漏えい時の報告義務及び本人通知義務」について紹介します。4番については後編を参照ください。

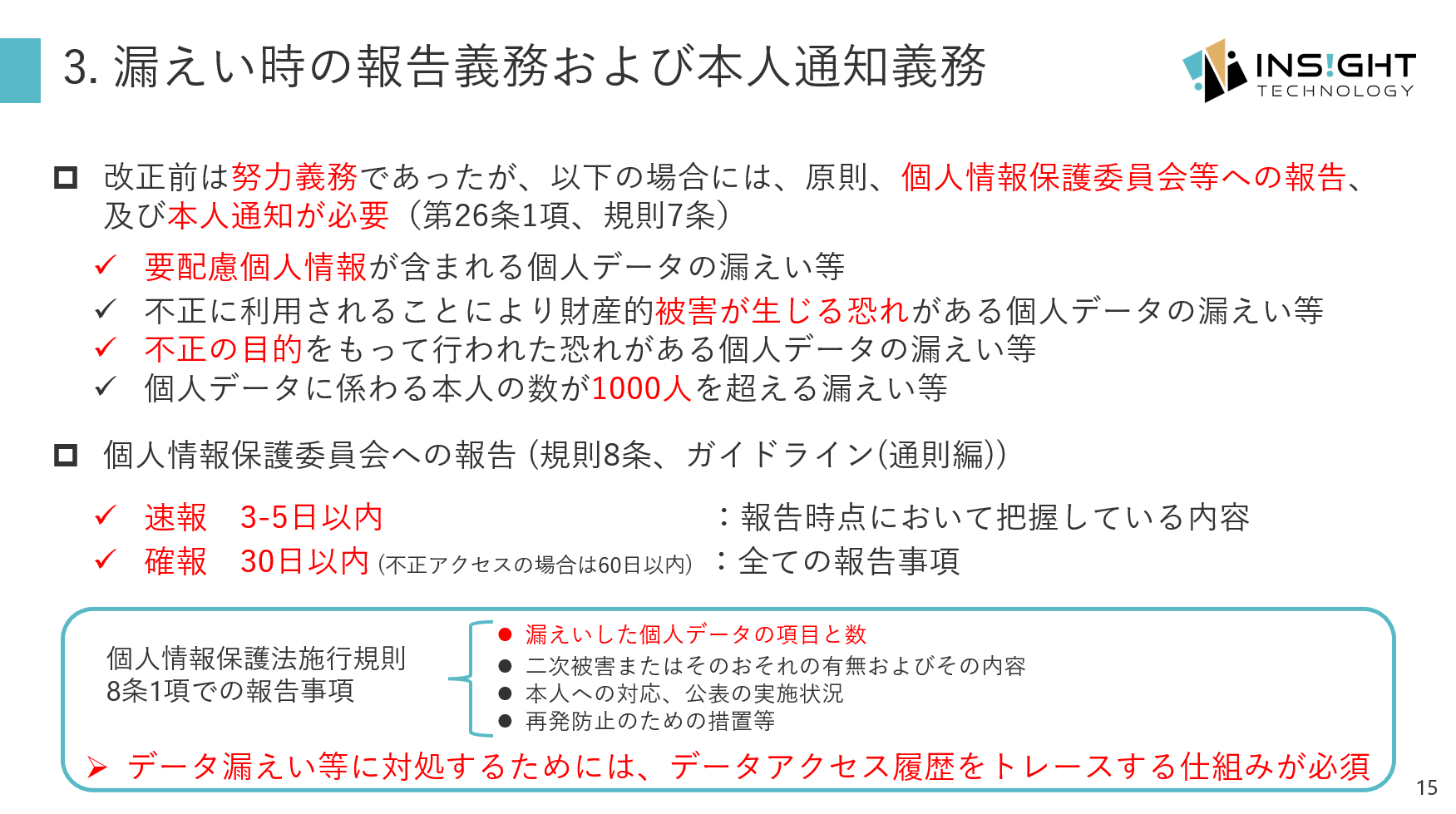

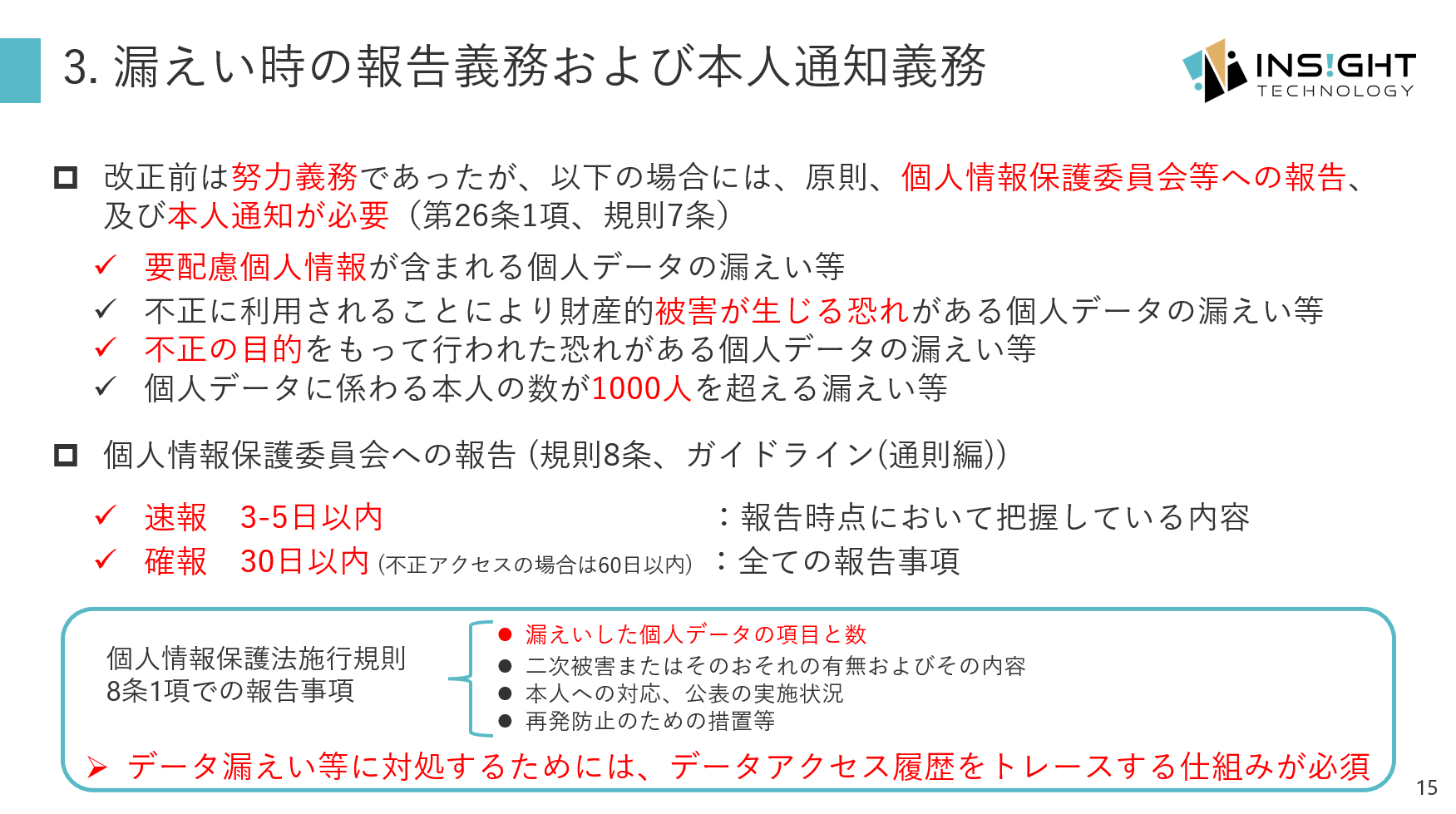

漏えい時の報告義務及び本人通知義務

ここでの最大のポイントは、 漏えい時報告 の 義務化 と 日数制限 の2点です。

今までは報告・公表するべきかの判断は、「努力義務であるし、実害が無ければ公表していたずらに混乱を招くべきではない」などのような判断もきっとあったと思います。しかし今回、報告するべきインシデントがきちんと定義され、かつ報告が義務化されたことで、そのような確信犯的な判断は明確な法律違反となりできなくなっています。

また、報告までの期間も定義されましたが、この期限の開始日にあたるのがいつなのか? についても改正ガイドラインや改正Q&Aなどに細かく解釈が記載がされています。

規則では「速やかに」としか書いていませんが、いろいろな資料の解釈から「部署内の一般社員が事故を認識した時点」が「個人情報取扱事業者が当該事態を知った時点」と解釈でき、つまり「 部署内の一般社員が事故を認識した時点から3-5日以内に速報を報告 」しなければならず、またその期限の算定には「 土日・祝日も含める 」ことになっています。

また、速報はもちろんその時点で判明している内容だけしか報告できませんが、確報では以下の項目を報告に含めなければいけません。(個人情報保護法施行規則 第8条1項での報告事項より)

- 漏えいした個人データの項目と数

- 二次被害またはそのおそれの有無およびその内容

- 本人への対応、公表の実施状況

- 再発防止のための措置等

漏えいしたデータの項目と数を特定するのには何かしら情報収集・整理・検索をするための仕組みが必要です。また、その他のタスクについても、予め何かしらを準備をしているほうが良さそうです。漏えい発表時は上記以外の例えばメディア対応とかステークホルダーからの問い合わせなど、多数のタスクを同時並行で行なう必要があることが想定されます。

つまり、ここでは以下のようなことがポイントになってくると言えます。

- 一般社員を含め、漏えいと思われる事故(ここも漏えいと断定できていなくても、漏えいしたと「思われる」時点で報告が上がってくるような心理的安全性を備えた組織風土が大切です)がすぐに報告されるための社員教育、あるいはインシデントをすぐに報告できる心理的安全性を確保した組織運営などが必要である

- 漏えいした情報の項目と数を特定するための情報を記録しておくことは必須

- 漏えい時の対処のフローはあらかじめ想定して準備や訓練をしておくべき

- 漏えい範囲によってその後の対応も変わってくる

データ漏えい等に対処するためには、データアクセス履歴をトレースする仕組みが必須

データ漏えい時に30日以内に全ての報告事項(第8条1項で定められた項目)を報告していくためにも、第一に行なうことは「 漏えいした個人データの項目と数を速やかに特定すること 」です。漏えいした内容と範囲によりそれ以降の二次被害防止あるいは本人への対応など全ての対応内容が変わってくるので、まずは漏えい内容と範囲の特定から行なう、ということです。

漏えいが判明したときは、まずはネットワーク遮断など「それ以上漏えいしないように何らかの対処を行なう」ことが第一です。その次に、ここで言及している今後の対応の決定・報告のために必要である「漏えい内容の特定」を行ないます。

インサイトテクノロジーのPISOはデータベースのアクセス履歴を取得・保存・検知するツールです。PISOを利用することにより「漏えいした個人データの項目と数を速やかに特定すること」が可能となります。

監査ログツールを使用せずデータベースに付属の監査ログをそのままテキスト保存あるいはSIEMなどにログとして保存とすることでも代用できますが、漏えいした個人データの項目と数を速やかに特定するという点では明らかに専用ツールの方に分があると言えます(当たり前ですが)。

例えば、不正アクセスしたセッションがネットワークなどのログから判明したときにそのセッションが発行したSQLを特定したり、いつもと違うパターンのアクセスを絞り込み未知の不正アクセスの兆候を掴んだりなど、大量のテキストのログからだと難しい作業を効率よく行なうことができます。

またPISOの場合は、データベース標準の監査機能や他社製監査ログ収集ツールと異なり、SQL文実行時のクエリーされた行数も収集できます(データベース種類によっては収集できないものもあります)ので、いち早く漏えいした数を特定することに非常に役立ちます。

ちなみにPISOは漏えい時の報告に役立つだけでなく、正規のアクセスとは異なる、例えば土日や夜間に1000行以上のデータをクエリーするSQLがあった場合にリアルタイムで警告するなど、不正アクセス自体をリアルタイムで警告し 漏えい事故を防ぐあるいは軽減する ために使用しているユーザーもたくさんいます。

おわりに

今回の前編では、「改正個人情報保護法のポイント」のうち、「漏えい時の報告義務及び本人通知義務」について、紹介しました。

次回の後編もどうぞお楽しみに!