こんにちは。インサイトテクノロジーの松尾です!

さて、本ブログでは 2022年7月に開催したセミナー 「【NEC共催】DXのためのデータベースセキュリティ:改正個人情報保護法への対応とそれらを支援する製品の紹介セミナー」 での弊社の石川の講演内容をもとに、個人情報保護法の6つの改正ポイントの中から、データベースで使用できる監査ログツール、マスキングツールおよび暗号化ツールに関係する内容について、前編と後編に分けて紹介しているうち、後編になります。

前編については改正個人情報保護法とデータベースセキュリティ(前編)をご参照ください。

改正個人情報保護法のポイント

前編では、改正法のポイントのうち、「漏えい時の報告義務及び本人通知義務」の部分について紹介しました。

仮名加工情報の導入

改正個人情報保護法で新たに導入された「仮名加工情報」というものがありますが、これは少し説明が必要です。

そもそも改正前からあった「匿名加工情報」はその情報だけでは個人を特定できないように加工した情報です。したがって個人情報ではないので漏えいしたとしても報告義務はありません。

ただ一方で、単体では個人識別ができない「匿名加工された」情報(という立て付け)でも、企業側で持つ別の情報と組み合わせると個人が特定できる情報ということを認識しながら提供してしまっているという、法をグレーに解釈して実質的に個人情報を提供していたというケースもこれまでありました。このグレーな部分をきちんと定義して健全なデータ活用を促進するために定義されたのが「仮名加工情報」となります。

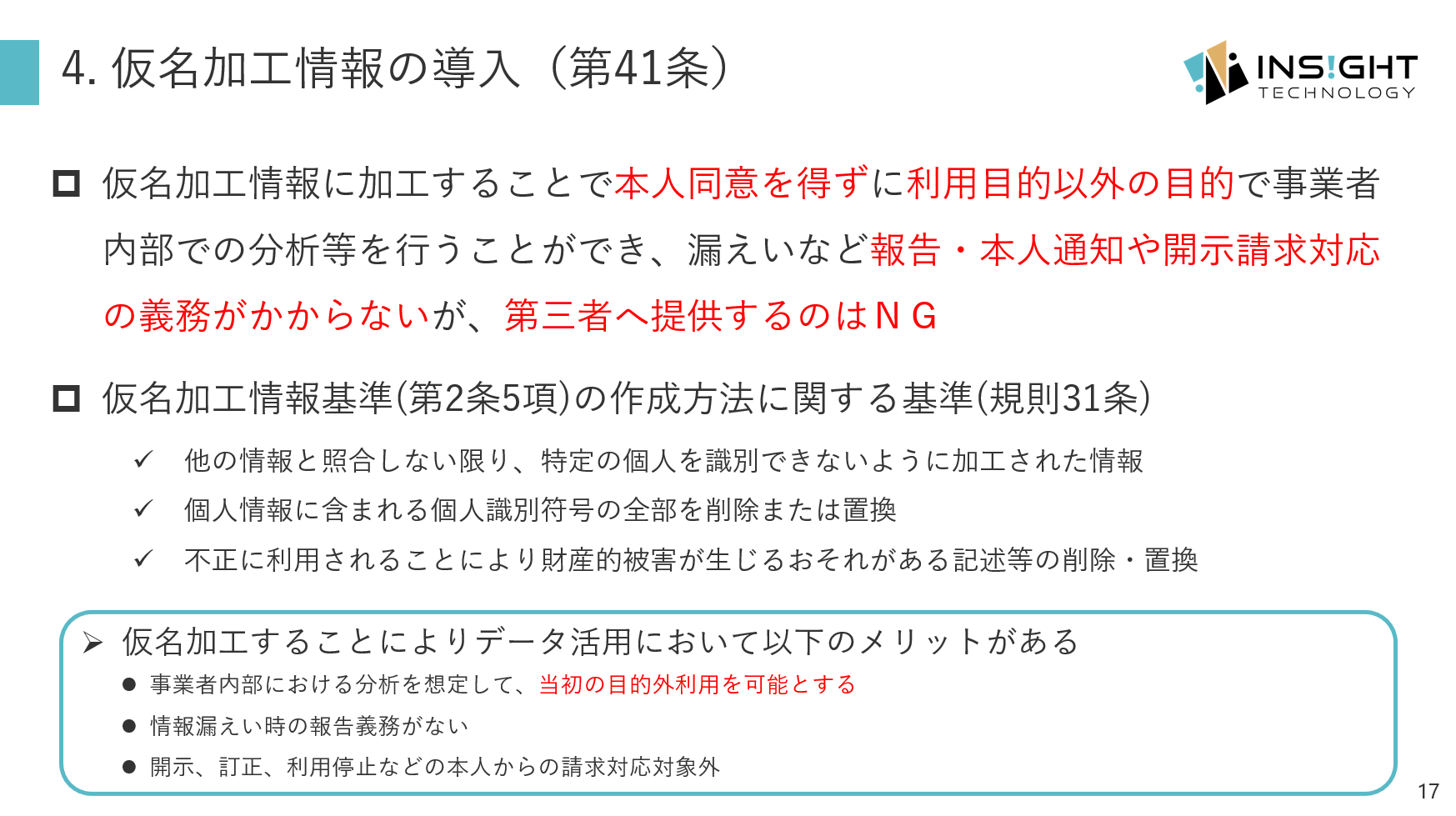

仮名加工情報は

- 他の情報と照合しない限り、特定の個人を識別できないように加工された情報

- 個人情報に含まれる個人識別符号の全部を削除または置換

- 不正に利用されることにより財産的被害が生じるおそれがある記述等の削除・置換

であり、仮名加工することによりデータ活用において以下のメリットがあります。

- 事業者内部における分析を想定して、当初の目的外利用を可能とする

- 情報漏えい時の報告義務がない

- 開示、訂正、利用停止などの本人からの請求対応対象外

- ただし、第三者への提供はNG

つまり簡単に言うと他の情報と合わせないと個人特定ができないような情報であれば社内に限り利用目的以外の目的でも分析に使用することができるということと、この情報が漏えいしても報告義務がないという匿名加工情報のメリットも持っているということです。

しかし仮名加工情報にも個人情報である仮名加工情報と個人情報ではない仮名加工情報がありその違いにより様々な制約が変わってくるなど、実際の現場では使いづらい部分もあり、どれだけ活用されるかは微妙なところもあります。

報告義務を除外される条件の考察

個人情報を含むデータはできるだけ保管せずに破棄していく。破棄できないデータの場合は管理の厳重な場所に保管し必要最小限の利用に留める。そして普段の業務で使用するデータは報告義務を除外されるデータに加工または暗号化して利用するのがよいと思われます。ここでは報告義務を除外される条件を考察していきます。

- 個人情報は匿名加工情報及び仮名加工情報に加工することにより漏えい等の報告や 本人からの開示請求への対応が必要なくなります。これらの情報に加工するためにはマスキングツールが有効です。

- 金融系などではよく使われるトークナイゼーションツールなどを利用し作成することが考えられます。トークナイゼーションの場合は、トークナイゼーションテーブルを個人情報と同じように厳重に管理する必要があります。暗号化キーを厳重に管理する必要があるため、暗号化と同等(以上)のコストがかかります。

- 補足:

なぜ金融系で使われるかというと、トークナイゼーションを利用すると PCI-DSS準拠が必要なシステム範囲が少なくなるためである。トークナイゼーションテーブルは引き続きPCI-DSS準拠は必要だがトークナイゼーションしたデータは準拠する必要がない。ちなみに暗号化では PCI-DSS準拠範囲は狭くならない。

- また高度な暗号化その他の個人の権利利益を保護するために必要な措置を講じたものについては漏えいとみなされることはなく、つまり報告義務からも除外されます。(第7条)

ここで高度な暗号化等の秘匿化についてさらに調査をしてみましょう。

個人情報の保護に関する法律についてのガイドライン に関するQ&Aの Q6-16に以下のような記載があります。

- Q6-16

「漏えい等が発生し、又は発生したおそれがある個人データについて、高度な暗号化等の秘匿化がされている場合」とは、どのような場合が該当しますか。 - A6-16

報告を要しない「漏えい等が発生し、又は発生したおそれがある個人データについて、高度な暗号化等の秘匿化がされている場合」に該当するためには、当該漏えい等事案が生じた時点の技術水準に照らして、漏えい等が発生し、又は発生したおそれがある個人データについて、これを第三者が見読可能な状態にすることが困難となるような暗号化等の技術的措置が講じられるとともに、そのような暗号化等の技術的措置が講じられた情報を見読可能な状態にするための手段が適切に管理されていることが必要と解されます。

第三者が見読可能な状態にすることが困難となるような暗号化等の技術的措置としては、適切な評価機関等により安全性が確認されている電子政府推奨暗号リストやISO/IEC18033等に掲載されている暗号技術が用いられ、それが適切に実装されていることが考えられます。

また、暗号化等の技術的措置が講じられた情報を見読可能な状態にするための手段が適切に管理されているといえるためには、

① 暗号化した情報と復号鍵を分離するとともに復号鍵自体の漏えいを防止する適切な措置を講じていること、

② 遠隔操作により暗号化された情報若しくは復号鍵を削除する機能を備えていること、

又は

③ 第三者が復号鍵を行使できないように設計されていること

のいずれかの要件を満たすことが必要と解されます。

ここをきちんと紐解いていくとここだけで別の記事が書けてしまいそうな話なので細かくは説明しませんが、つまり暗号化ツールだけではなく、管理運用あるいはアーキテクチャなども含めて設計していく必要があるということが言えます。

マスキングと暗号化のための製品

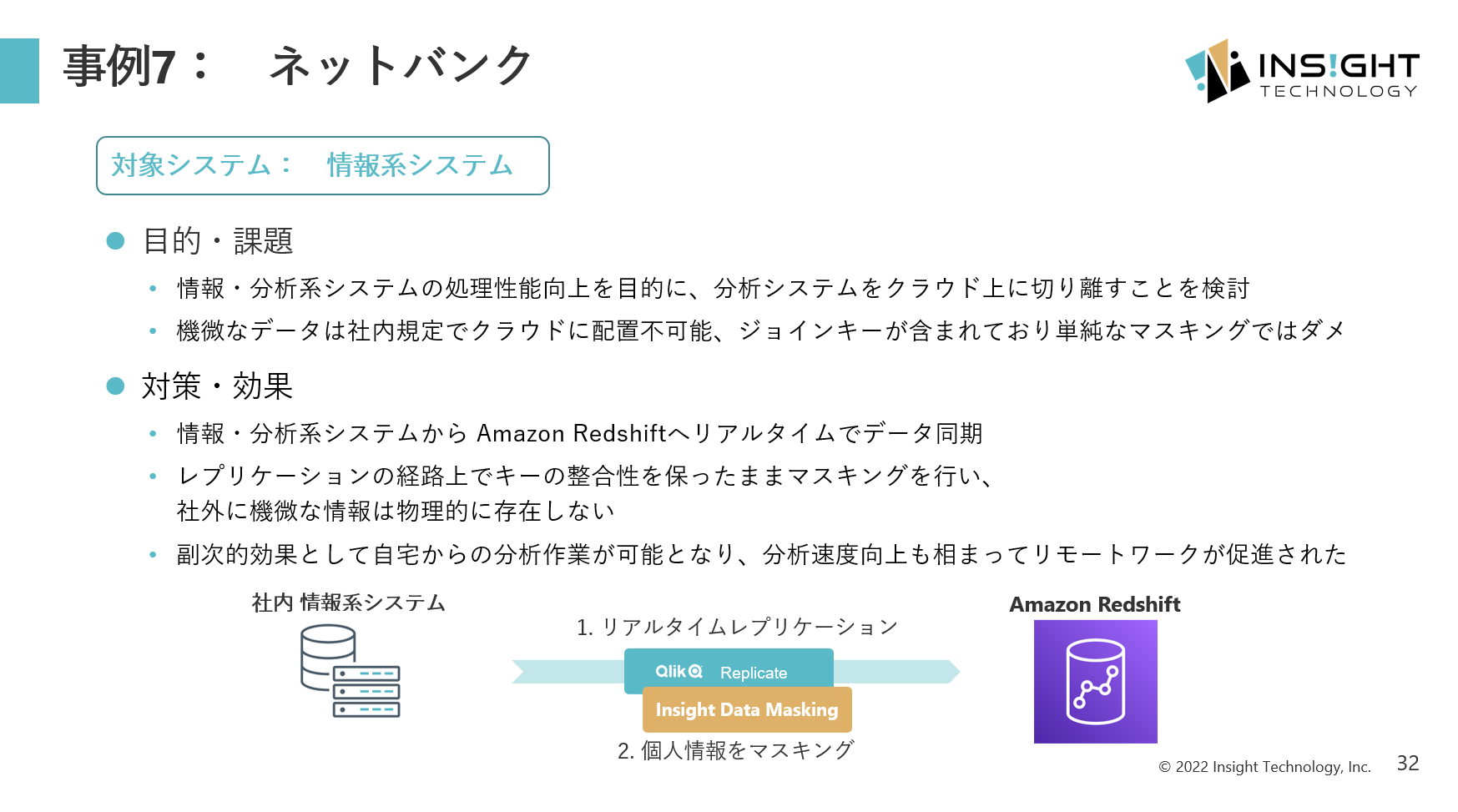

インサイトテクノロジーのInsight Data Maskingという製品は、日本のデータベースエンジニアが開発した製品らしく、テーブルやデータの論理的特性(プライマリーキー制約やユニーク制約)と統計的特性(カーディナリティ)を維持したまま、日本語も漢字/ひらがな/カタカナを考慮したマスキングを自動的に適用することができる、かゆいところに手が届く製品です。単純なマスキング用途以外にも、データレプリケーション製品と組み合わせて一般社員向けに「個人情報を持たないリアルタイムデータ分析基盤」を構築するといった用途でも使用されています。

(クラウドに機微なデータを含まない分析基盤を構築した事例。社内システムのデータをQlik Replicateを使いリアルタイムでクラウド上の分析基盤に連携。レプリケーション経路上のメモリ内でマスキングを行い社外に機微なデータは物理的に配置されない)

おわりに

これからの個人情報保護法は改正のたびに厳格な方向に変わっていくのは間違いありません。今まで基幹系システムは業務も定型化され厳密なセキュリティを組み込んだ設計をしてきたと思います。

しかし、データの民主化などに使われる分析系システムやアジャイルな思想で作られる最近のシステムは、業務要件も多様かつすぐに変化していきます。つまり基幹系とは異なる考えでセキュリティを担保していくことが必要と考えます。例えば、厳密なアクセス・コントロールなどの運用によりセキュリティ・ホールができてしまう可能性のあるセキュリティ設計ではなく、最後のネットバンクの事例のように、システム・アーキテクチャ自身がセキュアであるような設計が求められていくのではないでしょうか。インサイトテクノロジーではお客様にとって最適なシステム設計を、製品や知識で手助けしています。

本ブログ内で紹介した PISO や Insight Data Masking をまだご利用いただいていない方で実際に試されたい場合は、製品の説明やデモ、トライアルなどについて

よりお問い合わせください。

次回もどうぞお楽しみに!